2013 Ulusal Siber Güvenlik Tatbikatını

çoğumuz televizyon, internet, sosyal medya gibi farklı yayın

organlarından takip ettik. Medyada, tatbikatın 10 Ocak Perşembe günü

Ulaştırma, Denizcilik ve Haberleşme Bakanı Binali Yıldırım Bey’in

katılımı ile başladığı bilgisi paylaşılsa da, kamuoyunun, özelde de

ülkemiz bilgi güvenliği topluluğunun tatbikatın içeriği ve süreci

hakkında yeteri kadar bilgi sahibi olmadığı göze çarpıyor. Bu ketumluk

bilinçli bir tercih midir bilmiyorum, fakat 41’i oyuncu ve 20’si

gözlemci olmak üzere toplam 61 kurumun katılımı ile yapılan tatbikat

hakkında, kendi gözlemlerimi paylaşmakta yarar görüyorum.

İlki 2011 yılında gerçekleştirilen

tatbikatın 2.sinin hazırlık çalışmaları 2012 yılının sonlarında

başlamıştı. Ulaştırma, Denizcilik ve Haberleşme Bakanlığı’nın

önderliğindeki tatbikatın ana yürütücüleri ise BTK ve TÜBİTAK SGE’ydi.

Bu arada yine 2012 içerisinde yapılan Siber Kalkan Tatbikatı akıllara

gelmiş olabilir. Siber Kalkan Tatbikatı, BTK-TİB önderliğinde yapılan ve

daha çok ISS ve telekomünikasyon kurumlarını kapsayan sınırlı kapsamı

olan bir tatbikattı. Ulusal Siber Güvenlik Tatbikatı’nın hem kamu

kuruluşlarının hem de özel sektörden kurumların katıldığı, ulusal

düzeyde daha geniş çaplı bir tatbikat olduğunu söyleyebilirim.

Tatbikat, kamuoyunda bilindiği şekilde

10-11 Ocak 2013’de gerçekleştirilen 2 günlük bir organizasyon değildi

aslında. Tatbikatın 2 günlük olduğu algısının sebebi, hazırlıkların ve

öncesinin katılımcılar dışında çok duyurulmamış olması. Geniş çaplı bir

duyurunun yapılmaması bir eksiklik. Sebebi nedir, tam kestirememekle

beraber, önceki tecrübelerimiz bize, tatbikatın, gerçek saldırılar için

bir davetiye çıkarması endişesi olabileceğini düşündürüyor. Önceki

tatbikatlar sırasında bir kuruma planlı olarak yapılan saldırı

simülasyonlarının yanı sıra, eş zamanlı olarak gerçek saldırılar da

gelebilmekteydi. Bu da hem tatbikata yoğunlaşılmasını engelliyor,

tatbikat katılımcıları açısından da sorun oluşturuyordu.

Peki, tatbikat çalışması kapsamında neler yapıldı, süreç nasıl işledi?

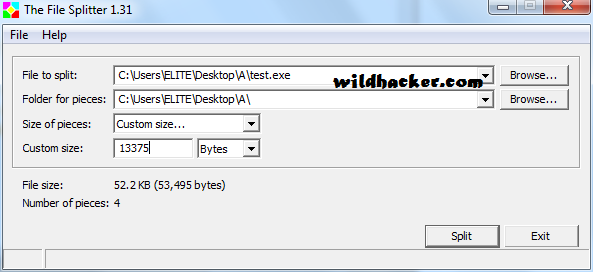

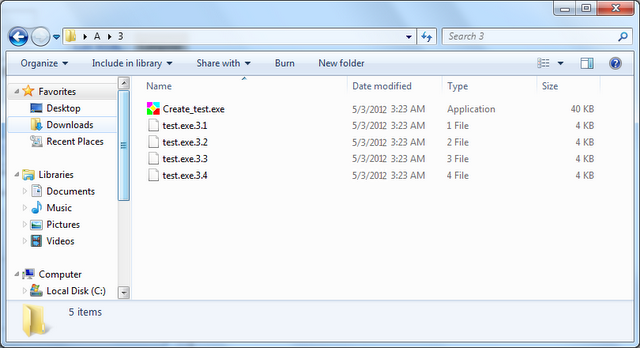

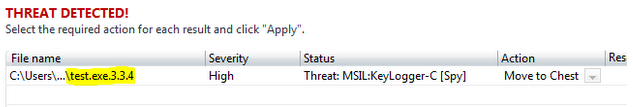

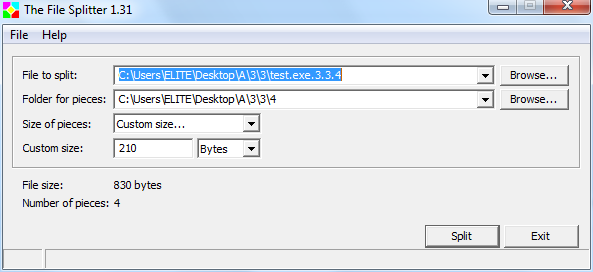

Tatbikat yönetimi tarafından hazırlanmış farklı pratik ve teorik senaryolar kurum çalışanları ile paylaşıldı. Bu kapsamda, tatbikat katılımcılarının başına gelebilecek gerçek saldırılar yanı sıra, gerçekleşmiş ve başarıya ulaşmış gerçek saldırı senaryoları sonrası kurumların saldırıların analizini yapabilme yetenekleri de test edildi. Bu senaryolara şöyle bir göz atalım;

Tatbikat yönetimi tarafından hazırlanmış farklı pratik ve teorik senaryolar kurum çalışanları ile paylaşıldı. Bu kapsamda, tatbikat katılımcılarının başına gelebilecek gerçek saldırılar yanı sıra, gerçekleşmiş ve başarıya ulaşmış gerçek saldırı senaryoları sonrası kurumların saldırıların analizini yapabilme yetenekleri de test edildi. Bu senaryolara şöyle bir göz atalım;

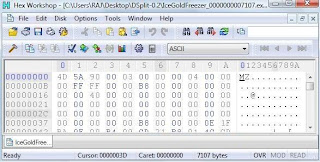

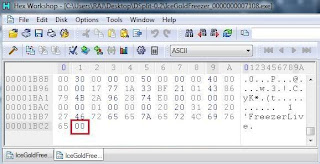

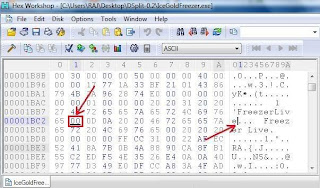

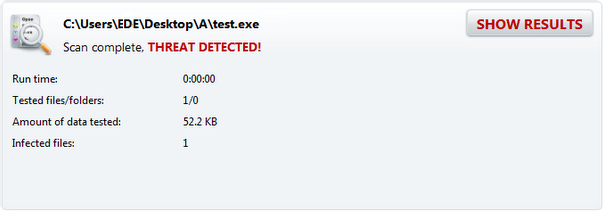

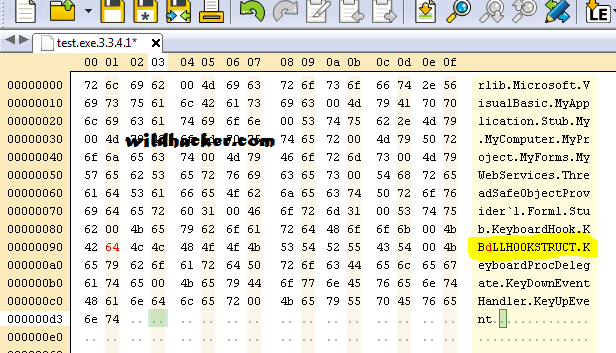

Log Analizi : Bu kapsamda kurumlara pek çok kayıt dosyası gönderildi. Bu log dosyaları

- Web sunucu kayıt dosyalarından,

- İşletim sistemi kayıt dosyalarına,

- NMAP çıktılarından,

- Ağ trafiği çıktılarına (pcap dosyası) ve

- Güvenlik duvarı yapılandırmalarına

kadar çok çeşitli alanlardan kayıt ve

yapılandırma dosyalarını kapsamaktaydı. Buradaki amaç; herhangi bir

kuruma bir siber saldırı düzenlendiğinde ya da bu saldırı başarıya

ulaştığında; bu saldırının ne zaman, nereden, kim tarafından, hangi

yolla yapıldığının tespiti konusunda kurumun ne derece yetkin olduğunu

ölçmekti. Burada gönderilen kayıt ve yapılandırma dosyaları laboratuvar

ortamında gerçekten hacklenmiş sistemlere ilişkin verilerdi. Yani

katılımcılar başlarına gelmeden nelerle karşılaşacaklarını görmüş

oldular. Çok faydalı bir çalışmaydı.

Port Tarama : Adından

da anlaşıldığı gibi, tatbikat yönetimi tarafından kurumlara doğru port

tarama gerçekleştirildi. Burada amaç; hem kurumun gereksiz

servis/portlarını dış dünyadan ne ölçüde koruduğunu görmek, hem de hedef

kurumun böyle bir saldırının ne ölçüde farkına varabildiğini tespit

etmekti.

Web Uygulama Güvenliği Taraması : Bu

işlem aslında tam bir web sızma testi şeklinde gerçekleştirildi. Kurumun

belirlenen bir web sitesine yapılan güvenlik taraması ile, ilgili

sayfanın ne ölçüde zafiyetten arındırılmış olduğu tespit edilmeye

çalışıldı.

DDoS : Dağıtık servis

dışı bırakma saldırısına maruz kalan bir kurumun, bu durumun farkına ne

kadar hızlı vardığı, kendi imkanlarıyla ne gibi çözümler ürettiği ve

kendi imkanlarının yetersiz kaldığı durumlarda internet servis

sağlayıcısıyla ne kadar hızlı iletişim kurup ISS seviyesinde önlemler

alarak bu saldırının üstesinden gelindiği ölçüldü.

Web Uygulama Testi :

Burada biz katılımcılardan istenen şey masanın öbür tarafına geçmekti.

Yani beyaz şapkamızı çıkarıp siyah şapkalı gibi davranmamız istendi. Bir

çok zafiyet içeren bir muhasebe uygulamasının incelenmesi, zafiyetlerin

tespiti hatta en son olarak da bu zafiyetlerin istismar edilmesi

istendi. Bu adım şu açıdan çok faydalıydı; biz beyaz şapkalıların

sistemlere bir hacker gibi bakıp, hacker bakış açısıyla sistemin

açıklarının ne yollarla suistimal edilebileceğini anlamamızı sağladı.

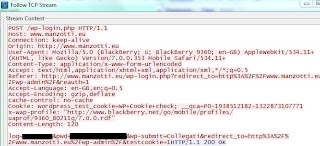

Sosyal Mühendislik :

Sosyal mühendislik testi gerçekten ne yapılacağını, kime yapılacağını

bilmediğimiz için merakla beklediğimiz bir adımdı. Bu adımda kurumun

kendi bildirdiği ya da tatbikat yönetiminin internet üzerinden

kendisinin bulduğu e-mail adreslerine phishing mailleri gönderilerek

onlardan bilgi sızdırmaya çalışıldı. Burada çalışanların bilgi güvenliği

konusunda ne derece farkında olduklarının ölçülmesi amaçlanmıştı.

Buraya kadar bahsettiğimiz tüm senaryolar 3-10 Ocak dönemindeki süreçte yapıldı.

Ankara’da toplanıp ne yaptık?

TOBB Ekonomi ve Teknoloji

Üniversitesi’nde 10-11 Ocak’da yapılan etkinlikler Ulaştırma Bakanı,

Sanayi ve Ticaret Bakanı, BTK Başkanı ve TÜBİTAK Başkanı’nın açılış

konuşmalarıyla başladı. Sonrasında biz katılımcılara verilen yazılı altı

siber güvenlik vakası senaryosuna karşın hem teknik düzeyde, hem hukuki

düzeyde, hem de kamuoyu nezdinde neler yapabileceğimiz tespit edilmeye

çalışıldı. Bu nedenle kurumlar sadece bilgi güvenliği çalışanlarıyla

değil, diğer teknik ekipleri, hukuk, medya, halkla ilişkiler

birimleriyle tatbikata katıldılar. Bu nedenle vaka senaryoları ve

vakalara karşı alınan aksiyonlar gerçeğe son derece yakındı. Örnek

vakalar İçerisinde

- İçeriği web korsanları tarafından değiştirilmiş bir web sayfası,

- Ele geçirilip, diski şifrelenen bir veri tabanı sunucusu (Ransomware)

- Sorunlu ayrılan bir teknik çalışanın yaptıkları

gibi çok çeşitli olaylar yer almaktaydı.

Bu çalışmalar, neler yapacağımızın bir simülasyonunu gerçekleştirmek ve

verdiğimiz cevaplarda yazdığımız fakat gerçekte uygulamadığımız

güvenlik önlemlerine ne kadar ihtiyaç duyduğumuzu tekrardan hatırlamamız

açısından faydalı oldu.

Diğer yandan, ilgili kurumlardan gönüllü

olan arkadaşlar 4 takım halinde Capture The Flag (CTF) yarışmasına

katıldılar. Her bir takıma farklı kurumlardan farklı çalışanlar

katılarak yarışmaya dahil oldu. CTF yarışması yine bildiğimiz gibi bir

sisteme sızıp bu sistemi ele geçirme adımlarını kapsıyordu. Kırmızı,

Sarı, Mavi ve Beyaz renkli takımların katıldığı yarışmanın tüm

aşamalarını tamamlayan bir ekip çıkmadı. Puan usulü yapılan sıralamada

ise en yüksek puanı alan Kırmızı takım 1. oldu.

2. günün sonunda Türkiye’de ve bazı

yabancı ülkelerde devlet nezdinde siber güvenlik konusuna yön veren

katılımcıların yer aldığı panel sonrası tüm katılımcı kurumlara plaket

verildi ve 2. Ulusal Siber Güvenlik Tatbikatı tamamlandı.

Şahsi kanaatim, bu tip çalışmalar ile

teknik uzmanlar ve teknik olmayan idarecilerin bir araya gelip, Ulusal

Güvenliğin en kritik yapılarından olan Siber Güvenlik konusunu daha

ciddi şekilde ele almaları sağlanacaktır.

Kurumların giderek daha fazla Siber Dünya’nın olanaklarından istifade etmesi, Siber tehditleri de beraberinde getirmektedir. Mübalağa gibi gelse de, gerçek dünyada güvenlik gündemi bir kere değişiyorsa sanal dünyada bin defa değişmektedir. Dolayısıyla,Türkiye çapında 61 katılımcı kurumu, konunun önemi göz önüne alındığında, az bulmaktayım. Bu konuda Bakan Ergün’ün şu sözleri tespitimizi doğrular nitelikte:

“Bir musibet, bin nasihatten evladır’ diye bir sözümüz var. Bir musibet başına gelmeden gel bu tatbikatlara katıl. İlla bir musibet mi başına mı gelmesi lazım. Bir saldırıya uğrayıp bilgilerinin bir kısmının çalınmasını mı bekliyorsun veya işlerinin kilitlenmesini mi bekliyorsun?”

Hem özel sektörden, hem de kamu kurumlarından katılımın çok daha fazla olması gerekirdi. Kurumlar siber ortamda bir musibete maruz kalmadan Siber Güvenlik Tatbikatı ve benzeri faaliyetlerden istifade etmeli ve bu çalışmalara da katma değer üretmelidir.

Yine tatbikat yürütücülerinden TÜBİTAK Başkanı Prof. Dr. Yücel Altunbaşak da kritik teknolojilerin sayısı arttıkça sanayi casusluğunun da artacağının altını çizdi. Bu nedenle umarız önümüzdeki senelerde katılımcıların hem sayısı hem de sektör çeşitliliği artar. Böylece biz nasıl kendi kurumumuzda Bilgi Güvenliği Farkındalığı’nın kurum politikası olarak yerleşmesi için çaba harcıyorsak, ülke olarak da Siber güvenlik farkındalığın ulusal düzeyde ele alınması ve benimsenmesini sağlayabiliriz.

Son olarak bir müjde daha ekleyelim; Binali Yıldırım, 2014’de yapılması planlanan tatbikatın uluslar arası bir nitelikte olacağını belirtti. Bu da, ülkemizin uluslar arası düzeyde Siber Güvenlik konusunda daha iyi bir konuma gelmek için çaba harcadığını görmek adına sevindirici bir gelişme.

Fatih Ekrem GENÇ

Kurumların giderek daha fazla Siber Dünya’nın olanaklarından istifade etmesi, Siber tehditleri de beraberinde getirmektedir. Mübalağa gibi gelse de, gerçek dünyada güvenlik gündemi bir kere değişiyorsa sanal dünyada bin defa değişmektedir. Dolayısıyla,Türkiye çapında 61 katılımcı kurumu, konunun önemi göz önüne alındığında, az bulmaktayım. Bu konuda Bakan Ergün’ün şu sözleri tespitimizi doğrular nitelikte:

“Bir musibet, bin nasihatten evladır’ diye bir sözümüz var. Bir musibet başına gelmeden gel bu tatbikatlara katıl. İlla bir musibet mi başına mı gelmesi lazım. Bir saldırıya uğrayıp bilgilerinin bir kısmının çalınmasını mı bekliyorsun veya işlerinin kilitlenmesini mi bekliyorsun?”

Hem özel sektörden, hem de kamu kurumlarından katılımın çok daha fazla olması gerekirdi. Kurumlar siber ortamda bir musibete maruz kalmadan Siber Güvenlik Tatbikatı ve benzeri faaliyetlerden istifade etmeli ve bu çalışmalara da katma değer üretmelidir.

Yine tatbikat yürütücülerinden TÜBİTAK Başkanı Prof. Dr. Yücel Altunbaşak da kritik teknolojilerin sayısı arttıkça sanayi casusluğunun da artacağının altını çizdi. Bu nedenle umarız önümüzdeki senelerde katılımcıların hem sayısı hem de sektör çeşitliliği artar. Böylece biz nasıl kendi kurumumuzda Bilgi Güvenliği Farkındalığı’nın kurum politikası olarak yerleşmesi için çaba harcıyorsak, ülke olarak da Siber güvenlik farkındalığın ulusal düzeyde ele alınması ve benimsenmesini sağlayabiliriz.

Son olarak bir müjde daha ekleyelim; Binali Yıldırım, 2014’de yapılması planlanan tatbikatın uluslar arası bir nitelikte olacağını belirtti. Bu da, ülkemizin uluslar arası düzeyde Siber Güvenlik konusunda daha iyi bir konuma gelmek için çaba harcadığını görmek adına sevindirici bir gelişme.